U-demyのCCNA講座(ウズウズ カレッジ提供)のダイナミックNATの演習をCisco Packet Tracerにてやってみました。

演習をそのままやってみたわけではなく、自分なりにオリジナルを組み込んでいます。

OSPFシングルエリアに関しては、以前の記事で実施ずみなので、

今回はOSPFマルチエリアにチャレンジしてみました。

・演習動画(演習以外も含みます)↓

使用したCisco Packet Tracer(パケットトレーサー)

バージョン:8.1.1

演習目的

OSPFエリアを複数構成し、

両エリアからの双方向通信が可能なことを確認する。

ネットワーク構成

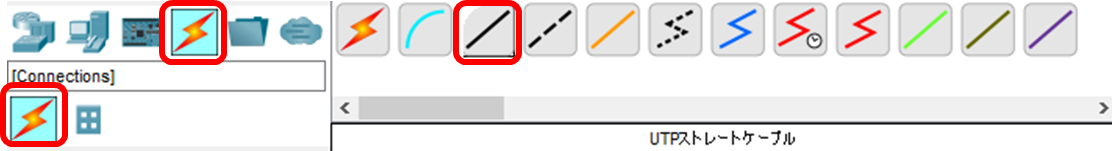

■ネットワーク図

Router1、Router2

接続ケーブルはクロスケーブル

■ネットワーク設定一覧表

IPアドレスプール

Router1に設定されているダイナミックNATで設定されているIPアドレス

100.10.10.9 - 11

■各機器のネットワーク設定

・Router1の設定

Router>enable

Router#configure terminal

Router(config)#hostname Router2

Router1(config)#interface fastEthernet 0/0

Router1(config-if)#ip address 192.168.10.1 255.255.255.0

Router1(config-if)#no shutdown

Router1(config-if)#exit

Router1(config)#interface fastEthernet 0/1

Router1(config-if)#ip address 10.10.10.1 255.255.255.0

Router1(config-if)#no shutdown

Router1(config-if)#exit

Router2(config)#ip route 0.0.0.0 0.0.0.0 fastEthernet 0/1

■NAT設定

インサイド側のネットワークアドレスを設定する

Router1(config)#interface fastEthernet 0/0

Router1(config-if)#ip nat inside

Router1(config-if)#exit

アウトサイド側のネットワークアドレスを設定する

Router1(config)#interface fastEthernet 0/1

Router1(config-if)#ip nat outside

Router1(config-if)#exit

NAT変換対象となる送信元IPアドレスをACLを定義する

Router1(config)#access-list 10 permit 192.168.2.0 0.0.0.255

内部グローバルアドレスのプールを定義する

Router1(config)#ip nat pool natpractice 100.10.10.9 100.10.10.11 netmask 255.255.255.248

NAT変換対象を定義するACLとアドレスプールを関連付ける

Router1(config)#ip nat inside source list 10 pool natpractice

・Router2の設定

Router>enable

Router#configure terminal

Router(config)#hostname Router2

Router2(config)#interface fastEthernet 0/0

Router2(config-if)#ip address 10.10.10.2 255.255.255.0

Router2(config-if)#no shutdown

Router2(config-if)#exit

Router2(config)#interface fastEthernet 0/1

Router2(config-if)#ip address 172.16.10.1 255.255.255.0

Router2(config-if)#no shutdown

Router2(config-if)#exit

Router2(config)#ip route 100.10.10.8 255.255.255.248 fastEthernet 0/0

機器の設定内容を確認する

Router1

各インターフェースのIPアドレスを確認する

Router1#show ip interface brief

Interface IP-Address OK? Method Status Protocol

FastEthernet0/0 192.168.10.1 YES manual up up

FastEthernet0/1 10.10.10.1 YES manual up up

Vlan1 unassigned YES unset administratively down down

アクセスリストを確認する

Router1#show access-lists

Standard IP access list 10

10 permit 192.168.10.0 0.0.0.255

NATテーブルを確認する(PC1からSERVER1へPINGした後に実行する)

Router1#show ip nat translations

Pro Inside global Inside local Outside local Outside global

icmp 100.10.10.9:67 192.168.10.10:67 172.16.10.10:67 172.16.10.10:67

icmp 100.10.10.9:68 192.168.10.10:68 172.16.10.10:68 172.16.10.10:68

icmp 100.10.10.9:69 192.168.10.10:69 172.16.10.10:69 172.16.10.10:69

icmp 100.10.10.9:70 192.168.10.10:70 172.16.10.10:70 172.16.10.10:70

統計情報を確認する

Router1#show ip nat statistics

Total translations: 0 (0 static, 0 dynamic, 0 extended)

Outside Interfaces: FastEthernet0/1

Inside Interfaces: FastEthernet0/0

Hits: 7 Misses: 40

Expired translations: 8

Dynamic mappings:

-- Inside Source

access-list 10 pool natpractice refCount 0

pool natpractice: netmask 255.255.255.248

start 100.10.10.9 end 100.10.10.11

type generic, total addresses 3 , allocated 0 (0%), misses 0

※「clear ip nat statistics」コマンドで統計を初期化できる

デバッグモードで確認する

Router1#debug ip nat

NAT: s=192.168.10.10->100.10.10.9, d=172.16.10.10 [51]

NAT*: s=172.16.10.10, d=100.10.10.9->192.168.10.10 [22]

NAT: s=192.168.10.10->100.10.10.9, d=172.16.10.10 [52]

NAT*: s=172.16.10.10, d=100.10.10.9->192.168.10.10 [23]

NAT: s=192.168.10.10->100.10.10.9, d=172.16.10.10 [53]

NAT*: s=172.16.10.10, d=100.10.10.9->192.168.10.10 [24]

NAT: s=192.168.10.10->100.10.10.9, d=172.16.10.10 [54]

NAT*: s=172.16.10.10, d=100.10.10.9->192.168.10.10 [25]

※確認後、「no debug ip nat」コマンドでデバッグモードをキャンセルする必要がある

Router2

Router2#show ip interface brief

Interface IP-Address OK? Method Status Protocol

FastEthernet0/0 10.10.10.2 YES manual up up

FastEthernet0/1 172.16.10.1 YES manual up up

Vlan1 unassigned YES unset administratively down down

動作確認

1. PC1からSERVER1へのPING通信が通るか

最後に

自宅からインタネットに接続するとき、

ブロードバンドルータを使用している方が大半だと思います。

ブロードバンドルータでは必ずNAT(NAPT)が使用されており、

複数ローカルIPアドレスを1つのグローバルIPアドレスに変換しています。

CISCOルータの設定をすることでよりNAT(NAPT)の仕組みが理解できました。

ネットワークの勉強になるのでぜひ試してみて下さい。

参考書籍

↓内容がよくてすごく勉強になります。

本書は、GNS3を使用しての内容説明していますが、Cisco Packet Tracer でもさほど違和感なく勉強可能です。

書籍名:ネットワーク超入門 手を動かしながら学ぶIPネットワーク

著者:GENE

出版社:技術評論社

![[ネットワーク超入門]手を動かしながら学ぶIPネットワーク [ Gene ] [ネットワーク超入門]手を動かしながら学ぶIPネットワーク [ Gene ]](https://thumbnail.image.rakuten.co.jp/@0_mall/book/cabinet/6872/9784297126872_1_3.jpg?_ex=128x128)